PLATFORM ♡

eXpanded Detection and Response

セキュリティは単一製品の寄せ集めではなく、プラットフォームとして統合されるべきです。

eXpanded Detection and Response

セキュリティは単一製品の寄せ集めではなく、プラットフォームとして統合されるべきです。

攻撃への先手対応(リアルタイム)

ゼロデイの兆候を検知・遮断

Unknown/回避型攻撃を行動ベースで識別

Web脆弱性攻撃(OWASP Top 10)に対応

| 区分 | WebアプリケーションFW (WAF) |

ホストセキュリティ (EDR) |

統合セキュリティイベント管理 (SIEM) |

|---|---|---|---|

| 目的 | Webトラフィック/パケット分析により 攻撃を検知・遮断 |

ホスト/OSログ分析により 攻撃を検知・遮断 |

WAF・EDR等の全社ログを収集・相関し 異常行為を検知・遮断 |

| 基盤技術 | OWASP Top 10 | MITRE ATT&CK | Webパケット/本文ログ統合分析・相関ルール |

| コア機能 | クレデンシャルスタッフィング 行為兆候の遮断 |

APT検知・遮断/リモートライブフォレンジック | ランサムウェア・クレデンシャルスタッフィング 行為相関による検知 |

| 比較項目 | 現行セキュリティ技術 | PLURA‑XDR | ||

|---|---|---|---|---|

| WAF | EDR | SIEM | ||

| クレデンシャルスタッフィング 攻撃対処 |

非常に不十分 |

ヘッダー/本文ロギングに基づく検知 SIEM連携で遮断(自動化ルール) |

SSH/RDP 等の認証試行をロギング 異常兆候を自動遮断 |

アカウントシグナル相関(ログインパターン・IPレピュテーション・速度)で検知 |

| MITRE ATT&CK フレームワーク対応 |

非常に不十分 | 攻撃段階のマッピング・証拠ログを提供 | 監査ポリシー有効化・行動検知(戦術/技術マッピング) | WAF/EDR 戦術連携ダッシュボード・アラート |

| Web全パケット/本文保存で Unknownに対処 |

非常に不十分 | ヘッダー/本文の完全ロギング(証拠ベース再分析) | Web関連イベントのホスト相関コンテキストを提供 | WAF連携・Webサーバモジュール・全文検索で行為相関 |

| 監査ポリシー型ロギング・APT/ランサム対応 | 非常に不十分 | — |

24種以上のイベントチャネル有効化で APT/ランサムウェア検知 |

EDRシグナル統合相関・ランブック自動化 |

| 比較項目 | 従来の体制 | AI・PLURA‑XDR 体制 |

|---|---|---|

| 構成方式 | 個別ソリューション導入(FW, IPS, SIEM など) 不足 | 統合サイバーセキュリティ・クラウドプラットフォーム 非常に優秀 |

| 運用方式 | オンプレ中心、個別機器の保守が必要 非常に不足 | クラウドSaaS基盤、保守不要 非常に優秀 |

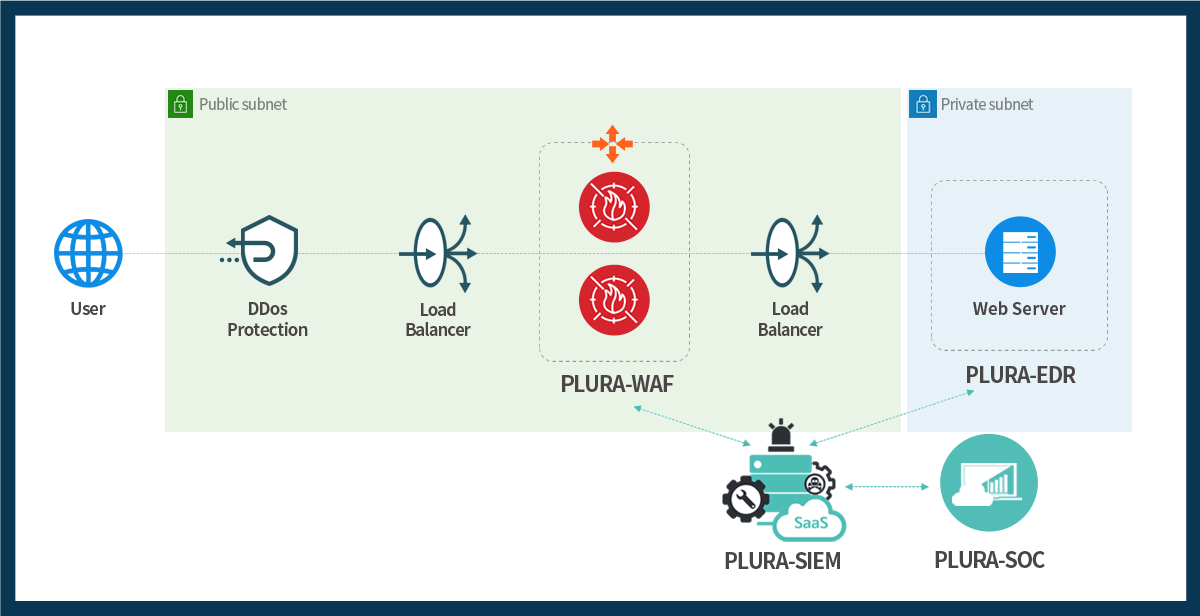

| ソリューション連携 | 異なるセキュリティ製品間の統合が困難 非常に不足 | WAF/EDR/SIEM/Forensic/Resource Monitoring を単一プラットフォームで提供 非常に優秀 |

| リアルタイム対応 | 手作業の分析と対応が多い 非常に不足 | 全ログ分析による脅威検知と自動対応 非常に優秀 |

| データ処理方式 | ログ収集後に個別分析 不足 | 集中分析と相関検知 優秀 |

| 運用コスト | 高価な機器・保守費用が発生 非常に不足 | クラウドサブスクリプションでコスト削減 優秀 |

| 拡張性 | 機器追加が必要で拡張に制約 不足 | クラウド基盤で自動スケール 非常に優秀 |

| ゼロトラスト適用 | 部分的または未適用 非常に不足 | ZTA を完全適用 非常に優秀 |

| 規制遵守 | 個別にポリシー管理が必要 不足 | 自動コンプライアンスとログ管理 優秀 |

| ユーザビリティ | セキュリティ専門家が必要な場面が多い 不足 | 直感的UIで IT 管理者でも容易に運用 優秀 |

| 相関(関連)分析 | 個別機器のログを別々に分析し、攻撃連鎖の把握が困難 非常に不足 | SIEMで多様なログ/イベントを相関し、疑わしい活動を自動検知・警報 非常に優秀 |

| ゼロデイ対処 | シグネチャ中心(既知の脅威重視) 非常に不足 | 全ログによる異常行動検知+TI 連携で対処 非常に優秀 |

| サプライチェーンセキュリティ | 限定的にのみ可能 不足 | クラウドSaaS+ISMS/ISO 27001 など認証を支援 優秀 |

| SOC運用 | 人員不足と専門性の不足 非常に不足 | 統合UI・自動化で個人経験値の限界を克服 優秀 |

AI・PLURA‑XDR のゼロデイ対処フロー

全ログの統合分析で異常兆候を捕捉

行動(Behavior)ベースの相関分析

MITRE ATT&CK フレームワークへのマッピング

脅威インテリジェンス(TI)連携

自動化対応(SOAR 連携・ランブック)

AI 検知・検証で「真検知↑・誤検知↓・見逃し↓」を達成

既存の体制は主に既知シグネチャ防御に焦点が当たっています。

PLURA‑XDR はこれらの要素を結合し、個別機器が見逃す高度化したゼロデイ兆候まで捕捉・対処します。

特にAI 検知と WAF 遮断検証 360(DBV 360)により、

真検知強化(↑)・誤検知削減(↓)・見逃し低減(↓)を、

SLA・指標・証拠まで繋げた実行型 WAF(PLURA‑WAF)を実現します。